Triple Play: игра со многими неизвестными

Сергей Прокопенко

, #06/2005

Технология Triple Play, или новое поколение телекоммуникационных услуг, предоставляющих доступ к интерактивным услугам связи по одному информационному каналу, - именно тот случай, когда в теории новшество выглядит заманчиво, а в жизни рождает лишь проблемы и вопросы. Например, такой: кому нужна эта новинка?

Вообще, когда говорят о Triple Play, имеют в виду наличие современной телекоммуникационной сети (обычно на основе IP/MPLS), по которой конечному пользователю доставляют интерактивные и мультимедийные сервисы, как правило, вещательного качества, объединенные тремя компонентами: данные, голос и видео. Под голосом подразумевается телефония в широком смысле - традиционная или, скажем, видеоконференции. Данные - это в основном доступ в Интернет, но, впрочем, и любые другие услуги, предназначенные для доступа к публичным сетям. Видео - интерактивное телевидение (его называют еще IP-телевидением), предусматривающее как просмотр непосредственно ТВ-программ, так и «видео по запросу», интерактивное обучение и другое.

Заинтересованность в предложении конечному пользователю - частному и корпоративному - подобного пакета инновационных услуг возникла на Западе несколько лет назад. Сегодня там сформировалось адекватное представление об услугах Triple Play, их возможностях и перспективах.

Первоначально услуги Triple Play предоставляли альтернативные операторы, искавшие выгодную бизнес-модель и сделавшие ставку на инновационные услуги и технологии, которые подняли бы их конкурентоспособность на фоне традиционных операторов ТфОП. Риск для новичков был велик, поэтому до сегодняшнего дня дожили немногие компании. Среди них, например, NTL (Великобритания), Auna (Испания), Free Telecom (Франция), а также FastWeb (Италия). Наиболее успешной оказалась бизнес-модель итальянского оператора, с самого начала специализировавшегося на предоставлении услуг Triple Play по широкополосному IP-каналу. Правда, тогда понятие «успех» не вызывало ассоциаций с компанией FastWeb - ее проект, стартовавший в 2000 году, долго оставался убыточным, кстати, как и проекты других аналогичных провайдеров.

Но время шло, и компания оставалась на плаву. В начале 2005 года FastWeb опубликовала финансовый отчет за IV квартал и весь предыдущий год. Основной результат был в том, что впервые за весь период своего существования компания завершила квартал с чистой прибылью. Она составила 1 млн евро, но образовалась благодаря убыточности года в целом, и потому в последнем квартале оператор получил от итальянского правительства налоговую скидку в размере 59,4 млн евро. В итоге - первый прибыльный квартал с начала работы FastWeb. Хотя планировавшийся выход на безубыточность пришлось отложить еще на год, прогресс очевиден: ведь IV квартал 2003 года провайдер закончил с чистым убытком в 7,8 млн евро, а за весь 2003 год потерял 331,5 млн евро.

Что касается абонентской базы, по крайней мере, на конец 2004 года частные пользователи составляли 85% клиентов компании и приносили ей 56% дохода; соответственно на долю предприятий и организаций приходилось 15 и 44%. Корпоративных подключений насчитывалось в общей сложности 6325, из них 2867 добавилось за последний год.

Интересен расклад по использованию технологий для организации «последней мили»: на данный момент 39% всех активных абонентских линий FastWeb являются волоконно-оптическими, 61% - построены по технологии DSL. Год назад их соотношение было практически равным: 48,5% на 51,5%. Кстати, FastWeb планирует в 2010 году использовать технологию DSL для создания 75% всех абонентских линий.

Примерно таких же взглядов в отношении технологии для организации «последней мили» придерживаются и другие европейские поставщики услуг Triple Play.

Собственно, в Европе все операторы связи отдают предпочтение Triple Play - с одной стороны, благодаря большому количеству широкополосных подключений, с другой - из-за относительно слабого распространения услуг кабельного телевидения (КТВ) по сравнению, допустим, с Северной Америкой, где изначально кабельным технологиям уделяли большее внимание.

Несмотря на эти особенности Европейского региона, закономерности, обнаруживаемые аналитиками, носят глобальный характер, поскольку касаются реальной динамики Triple Play и ее влияния на рынок в целом.

Упомянем одно из исследований рынка, проведенное компанией Pyramid Research. Результаты анализа потенциала Triple Play в Европе показали: бизнес, основанный на традиционном варианте данной технологии, будет менее прибыльным, нежели представлялось ранее, но все же позволит операторам увеличить доход и усилить позиции на рынке.

Однако, и это необходимо подчеркнуть, анализ Pyramid Research основан на предположении, что на телекоммуникационном рынке действуют законы свободной конкуренции, поэтому вряд ли он применим к России, где на рынке фиксированной связи существует естественная монополия.

По мнению аналитиков Pyramid Research, пример альтернативных операторов - яркое свидетельство того, что введение Triple Play само по себе не способствует увеличению степени проникновения широкополосного доступа. Например, доля упомянутых FastWeb и NTL в общем объеме широкополосных подключений последнее время сокращается. Эксперты объясняют это тремя причинами. Во-первых, мультисервисные операторы имеют ограниченную зону покрытия по сравнению с поставщиками «чистого» широкополосного доступа, к которым, как правило, относятся бывшие монополисты ТфОП. Так, NTL может предложить свои услуги 8 млн домохозяйств, то есть примерно трети всего жилого фонда Великобритании. Во-вторых, далеко не всем потенциальным клиентам действительно нужен полный набор услуг от одного провайдера: кто-то ограничивается широкополосным доступом в Интернет, а для телефонной связи предпочитает услуги сотового оператора, да и телевизор смотрит мало. И в-третьих - слишком высоки тарифы, если потребитель подписывается не на весь пакет, а лишь на одну-две услуги. В этом случае предложения конкурентов часто оказываются более выгодными.

Рентабельность пакетов из двух и трех типов услуг ниже, чем одного сервиса: в первом случае она, по оценке Pyramid, составляет 70%, во втором - 75%. По прогнозам экспертов, доходность еще сократится, когда операторы станут активно предлагать за дополнительную плату особо качественный контент.

Хотя, как утверждается в отчете, при всех недостатках Triple Play большинству операторов придется - по стратегическим соображениям и под давлением рынка - ввести такие предложения.

Очень существенно, что соединение услуг трех видов повышает и средний доход, получаемый компанией от одного пользователя (ARPU), и лояльность клиентов (уменьшает процент «перебежчиков»). В этом смысле любопытен пример все той же FastWeb: в 2004 году ARPU абонентов в жилом секторе достиг 925 евро (77 евро в месяц). Причем ARPU от видеоуслуг вырос до 96 евро, а поступления от услуг доступа в Интернет и телефонии составили 829 евро. Справедливости ради отметим, если рассматривать ARPU от видеоуслуг, учитывая лишь тех клиентов, кому действительно нужен подобный сервис (а таких потребителей у FastWeb чуть больше трети), то данный показатель окажется значительно выше - приблизительно 345 евро в год (28,75 евро в месяц).

По мнению аналитиков, особенно велико значение Triple Play для традиционных операторов, которые не могут позволить начинающим компаниям захватить существенную часть нового рынка и любыми способами стараются удержать свою долю выручки от голосовой связи и широкополосного доступа. Кроме того, Triple Play предлагает им дополнительные источники дохода в условиях, когда их основная услуга - передача голоса, по сути, переходит в разряд ширпотреба.

Что касается России, о реальных проектах Triple Play, за исключением «СтримТВ», о коммерческом запуске которого в мае объявила АФК «Система», говорить пока рано. Но интерес к теме, несомненно, есть. К примеру, на выставке «Связь-Экспокомм '2005» несколько компаний одновременно представили решения в области IP-телевидения (IPTV), являющегося одним из компонентов Triple Play.

Разумеется, для реализации подобных услуг необходима современная мультисервисная инфраструктура, состоящая из сетей доступа, сетей агрегации, транспортной сети, головной станции, а также оконечных (клиентских) устройств и специализированного программного обеспечения.

Правда, недостатка в соответствующих решениях на рынке не ощущается - сегодня они имеются в линейке многих производителей сетевого оборудования.

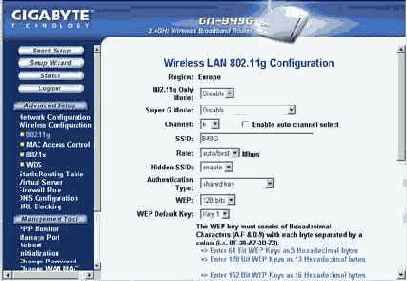

Относительно проекта «СтримТВ», компания «МТУ-Интел» реализует его с помощью технологии ADSL. Пользователям предлагается абонентский комплект, состоящий из ADSL-модема (доступна только модель Paradyne 6212), приставки-декодера (set-top box - STB) и пульта ДУ.

В качестве поставщика приставок выбрана фирма из Великобритании Amino Communications. Ее продукция выпускается под торговой маркой AmiNET. Модели AmiNET103/110/120 предназначены для домашнего использования и отличаются между собой различной функциональностью. Так, модель AmiNET110 декодирует видеосигнал в формате MPEG2 и поддерживает режимы «видео по требованию» и многоадресной рассылки IP-Multicast по протоколу IGMP. Приставка имеет порт Ethernet 10/100BaseT и USB для подключения дополнительных устройств (джойстика и т. п). Серфинг в Интернете обеспечивается встроенным HTML-браузером. Дополнительно может поставляться беспроводная клавиатура. Управление работой осуществляется с помощью экранного меню и пульта ДУ. Приставка также оснащена набором различных видео- и аудиовыходов. Модель AmiNET110 поддерживает как обычный (4:3), так и широкоформатный (16:9) режим изображения. Управляющее ПО хранится во встроенной флэш-памяти, предусмотрено его дистанционное обновление через Интернет. Старшая модель AmiNET120 отличается поддержкой формата Windows Media Video 9, режима HDTV и наличием шестиканального звукового выхода. Однако флагманской моделью является AmiNET500 со встроенным жестким диском емкостью 80 Гбайт, на который записывается до 40 часов видео. Таковы в общих чертах возможности подобного оборудования.

Пользование услугой «СтримТВ» стоит 295 рублей в месяц - это базовый пакет, состоящий из 38 телеканалов; услуга «Виртуальный кинозал» предусматривает показ новинок кинопроката (стоимость одного фильма - 55 рублей); 47 тематических радиоканалов (еще 55 рублей в месяц) и игры, специально адаптированные для ТВ-экрана (также 55 рублей за неограниченный доступ в течение месяца).

Доступ в Интернет пока только в планах оператора. В целом можно сказать, что цены на «СтримТВ» доступные. Кстати, поставщиком контента в данном проекте выступает компания «Система Мультимедиа», также входящая в холдинг «Система».

Зачастую основными потенциальными заказчиками IPTV являются местные электросвязи. Сторонники продвижения данной технологии уверены, что доходы этих операторов от услуг традиционной телефонии и модемного доступа в Интернет снижаются, а значит, вскоре они вынуждены будут привлекать клиентов, предлагая им новые сервисы. Например, сейчас компания «Открытые Технологии» ведет крупный проект сети нового поколения (одной из составляющих планируется сделать IPTV) и рассматривает запросы на реализацию пилотных проектов в различных российских регионах. В компании утверждают, что инициатива исходит именно от заказчиков - в первую очередь от крупных операторов, которые построили скоростные магистральные сети и теперь решают, чем заполнить имеющиеся канальные ресурсы.

Но если говорить о конечном пользователе, очевидно, в условиях нашего рынка услуги видео, голоса и данных, объединенные в одном пакете от единого поставщика, еще трудно отнести к наиболее востребованным. В настоящее время самыми перспективными и продаваемыми широкополосными услугами в рамках Triple Play специалисты называют IP-телевидение (именно на него сделали ставку авторы проекта «СтримТВ») и различные сервисы доставки по требованию - по сути, компонент IPTV.

Видимо, для альтернативного оператора такой сегмент и предоставляет значительные возможности, но пока это не более чем заманчивая технология, и насколько эффективным окажется бизнес, еще предстоит понять.

Переводя мобильные потоки

Михаил Северов

, #04/2005

Благодаря развитию рынка мобильной связи, росту проникновения и совершенствованию мобильных технологий, операторы начали предлагать дополнительные услуги, меняющие наше отношение к функциональности мобильного телефона. В их числе объединение напрямую двух и более мобильных абонентов - технология push-to-talk, которая фактически переводит мобильный телефон в разряд транкинговой станции и значительно экономит ресурсы сети. Но есть и принципиально новые конвергентные технологии - например, безлицензионный мобильный доступ (), представляющий собой способ "бесшовной" универсальной связи и позволяющий абоненту общаться даже при отсутствии сотовой сети.

С помощью данной технологии абонентские терминалы стандарта GSM (и не только) могут для совершения звонков использовать сети, работающие в диапазоне 2,4 ГГц. Поскольку во многих странах эта частота относительно свободна, новая технология получила название "безлицензионный мобильный доступ". Ее спецификации были опубликованы осенью прошлого года. Данную концепцию представляет международный консорциум (), в который вошли несколько производителей инфраструктурного и абонентского оборудования сотовой связи и крупнейшие операторы.

Как ни странно, наиболее активным игроком в области разработки UMA-решений является маленькая компания Kineto Wireless из Калифорнии (США). Именно эта фирма стояла у истоков идеи мобильной связи поверх WLAN (Mobile over Wireless LAN - MoWLAN). Кстати, идея оказалась привлекательной - в 2003 году от нескольких международных компаний Kineto Wireless получила инвестиции в размере $24 млн для поддержания своих разработок. В общем компания работает успешно: сегодня у нее есть полная линейка решений.

Прототип смартфона с поддержкой технологии UMA

Интерес к UMA высок, так как в том или ином виде технологию тестируют во многих странах, а в США ее планируется запустить в текущем году на сетях операторов Cingular Wireless и T-Mobile USA. Кстати, обе компании входят в консорциум UMA.

В целом перспективы новой технологии аналитики оценивают хорошо. Так, исследовательская компания Senza Fili Consulting прогнозирует, что к 2010 году доходы от объединения услуг Wi-Fi и сотовой связи (по сути, UMA и представляет собой некий способ "примирить" Wi-Fi и сотовую связь) в США достигнут $1,6 млрд, данной услугой, по мнению аналитиков, будут пользоваться свыше 20 млн клиентов. Во всем мире количество подписчиков на UMA-услугу достигнет 55 млн (также к 2010 году). Ключевыми сегментами рынка безлицензионного мобильного доступа станут также Западная Европа, Япония и Корея, поскольку и в Азии услуги широкополосных подключений возрастают, в этот список может попасть такой потенциально емкий рынок, как Китай.

Но давайте разберемся, как действует UMA. Главная идея разработчиков состоит в следующем: абонент сотовой сети, имея терминал с поддержкой данной технологии, способен переключаться в любую из доступных сетей Bluetooth или Wi-Fi таким образом, что даже не заметит отсутствия сотового сигнала (схема 1). Центральным компонентом сети является контроллер UMA Network Controller (UNC), который подключен к магистральной широкополосной IP-сети (схема 2) и перенаправляет сигнал абонента из сети Wi-Fi или Bluetooth в сотовую сеть. После регистрации в сети (UMAN) все вызовы абонента обслуживаются в ее пределах. Если клиент выходит из нее, то незаметно для себя вновь переключается на GSM/GPRS-сеть, при этом гарантируется "бесшовная" связь - абсолютно прозрачная для пользователя. Терминал определяет тип ближайшей базовой станции и автоматически переходит на нужный протокол.

Основное отличие UMA, скажем, от push-to-talk в том, что службы голосовой связи и передачи данных могут работать, как и прежде, в сетях GSM, а в дополнение к этому - внутри локальных беспроводных сетей и по Bluetooth (даже при отсутствии сотовой сети). Очевидное преимущество для абонента - экономия средств, ведь в пределах сети UMAN он не должен платить за GSM-трафик, а только за соединение с нелицензируемой сетью (конечно, если данное соединение будет как-либо тарифицироваться).

Упрощенно работа сервиса UMA выглядит так: дома (или в офисе) абонент звонит по мобильному телефону. Соединение устанавливается через хот-спот. Затем, продолжая говорить по телефону, он выходит из дома (офиса), и сеть UMA обеспечивает беспрепятственную передачу вызова в операторскую сеть GSM/GPRS. Далее, к примеру, человек заходит в кафе, где соединение автоматически передается на местную точку доступа Wi-Fi. В течение всего разговора абонент получает услуги по минимальной стоимости и пользуется бесперебойной связью высокого качества.

Вообще UMA может быть актуальной для любых категорий пользователей - от любителей технических новинок до топ-менеджеров. О том, что такие услуги востребованы, говорят различные исследования. По подсчетам Yankee Group, примерно 30% клиентов сотовой связи регулярно пользуются ею в пределах дома или офиса. А по материалам Consumer Reports, около половины абонентов сотовых сетей хотят, чтобы мобильный телефон выполнял функцию основного аппарата, но их останавливает цена и недостаточная территория покрытия операторов.

Определенные преимущества UMA предлагает и мобильным операторам: сеть позволит им увеличить список предоставляемых услуг и одинаково эффективно донести свои сервисы передачи данных как до офиса, так и до дома. В числе других компаний указываются кабельные операторы и владельцы телефонных сетей общего пользования - для них UMA также может быть удачным способом предоставления (без лишних затрат) новых сервисов, получения дополнительных абонентов и т. п.

Справедливости ради стоит сказать, что существуют не только требования операторов к разработчикам UMA-решений - есть и некоторые необходимые параметры, входящие в QoS сетей UMA и предусмотренные, в частности, как для сотовых, так и для фиксированных сетей. Это поддержка SMS, бесплатные экстренные вызовы, GPRS, MMS, услуги по определению местоположения абонента, конференц-связь, голосовая почта, единая идентификация пользователей в обоих типах сетей и другое.

Как ясно из принципа функционирования сети UMA, обязательное условие для абонента - наличие терминала с поддержкой соответствующей технологии.

Но есть одно препятствие - зачастую абонент не хочет менять свой аппарат, предпочитая старую и привычную модель телефона. А для того чтобы воспользоваться услугами сети UMA, нужен либо новый телефон, либо модернизация имеющегося. Пока производители и операторы не пришли к единому мнению по поводу варианта решения этой проблемы. Имеющиеся на рынке абонентские терминалы с поддержкой UMA представляют собой новое поколение мобильных телефонов, и потенциального пользователя нужно склонить к их приобретению.

Любопытно, что одним из первых производителей терминалов UMA стала компания BenQ, для которой производство мобильных телефонов вообще является относительно новым бизнесом (компания разрабатывает и производит телефоны стандартов CDMA и GSM с 1996 года, но на наш рынок вышла только в этом году). Анонсированный ею аппарат BenQ P50 Pocket PC работает в сетях GSM/GPRS 850/900/1800/1900 МГц, GPRS Class B, Multi-slot class 10, Bluetooth 1.1, Wi-Fi IEEE 802.11b и оснащен UMA-клиентом от Kineto Wireless. Тайваньская компания Chi Mei Corporation - OEM-производитель, выполняющий заказы в том числе для Motorola, - тоже обратила внимание на новую технологию. Смартфон этой компании UCP-100 основан на платформе Windows Mobile и впервые был представлен на конгрессе 3GSM World Congress '2005. Активные разработки в области UMA ведет и компания Royal Philips Electronics. Созданный ею референсный полупроводниковый дизайн для мобильного телефона, названный Nexperia, основан на экономичном WLAN-чипе (802.11g) и может использоваться в мобильных телефонах без существенного увеличения расхода энергии батарей. Что ж, решение интересное, остается понять, как на него посмотрят операторы и производители телефонов. Пока интерес к платформе Nexperia проявила компания Alcatel, ныне тестирующая данное решение в составе своего базового оборудования Alcatel 5020 Spatial Atrium mobile call server/softswitch. Также о планах относительно разработки и выпуска аппаратов с поддержкой UMA объявила Kyocera Wireless Corp.

совместно с поставщиком ПО и роуминговых сервисов в области широкополосного Интернета Boingo Wireless. Однако пока это лишь планы - конкретной информации партнеры не разглашают.

Вообще, процесс встраивания Wi-Fi и Bluetooth в мобильные телефоны и карманные компьютеры в последние годы приобрел лавинообразный характер. Пожалуй, сегодня наличие таких модулей становится стандартом де-факто для смартфонов и некоторых коммуникаторов на основе КПК (их поддерживают BlackBerry, i-Mate, Dell, Motorola, HP, Acer, Philips). Сейчас в мире, по данным IMS Research, еженедельно выпускается более двух миллионов устройств, использующих технологию Bluetooth. По прогнозам ARC Group, Bluetooth-модулями в скором времени будут оснащаться 70% выпускаемых телефонов, а доля аппаратов с Wi-Fi составит 15%.

Кроме того, на старых моделях можно использовать адаптеры CompactFlash с поддержкой Wi-Fi и Bluetooth, а ряд производителей предлагает чипы, представляющие собой модули беспроводной связи, выполненные по технологии system-in-a-package (SiP) и специально разработанные для компактных устройств.

Другой фактор - технический прогресс. Допустим, появляется технология, с помощью которой цифровые плееры, КПК и сотовые телефоны принимают спутниковое радио. Соответствующая разработка компании Calypso Wireless, Inc. - ASNAP (Automatic Switching of Network Access Points), позволит мобильным устройствам принимать передачи со спутника благодаря трансмиттерам или через сети Wi-Fi. Остается добавить, что спутниковое радиовещание начинает обретать популярность, и в прошлом году пользователями данного сервиса стали 4 млн человек.

Итак, у UMA есть еще один плюс - в нелицензируемой сети абонент сможет наслаждаться всеми преимуществами беспроводных протоколов передачи данных Wi-Fi и Bluetooth (напомним, они обеспечивают скорости до нескольких десятков мегабит в секунду - для стандарта IEEE 802.11g, и 721 кбит/с - для спецификации Bluetooth 1.2).

Однако на пути UMA возникают и серьезные проблемы. Одна из них - доверие пользователя.

Тут все понятно: сама структура UMAN подразумевает прохождение сигнала через несколько разнородных сетей. И чтобы подписать абонента на данную услугу, его еще нужно убедить не только в прозрачности общения для него самого, но и в соответствующей защите переговоров. Для корпоративного клиента, к примеру, передающего важные данные удаленно, эта проблема становится еще более острой. Но никаких гарантий тут не существует, так как уязвимость радиоканала общеизвестна, и пользователь может либо полностью доверять сервису, либо не доверять вовсе.

Как известно, инициатива UMA призвана обеспечить выпуск более дешевых двухрежимных телефонов и гарантировать их соответствие открытым стандартам.

По мнению аналитиков, ключевую роль будет играть цена - именно она определит степень распространения устройств. Существенным фактором станет и время работы без подзарядки аккумуляторов. У двухрежимного телефона два передатчика, так что срок его работы без подзарядки заведомо короче, чем у GSM/GPRS-аппарата. Вопрос в том, окажется ли этот срок приемлемым и не придется ли повсюду носить с собой зарядное устройство.

Для UMA-терминалов цена приобретает первостепенное значение еще и потому, что авторы инициативы ориентируются прежде всего не на корпоративных, а на частных пользователей. Подобная стратегия вполне оправдана: так, в США (потенциально один из самых перспективных рынков для сбыта UMA-терминалов) покрытие сотовыми сетями слабое и во многих домах мобильные телефоны не работают. Поэтому, когда двухрежимные аппараты получат массовое распространение - по наиболее реалистичным прогнозам это может произойти в 2006 году, - основной спрос на услугу предполагается именно в домашних (квартирных) беспроводных сетях Wi-Fi.

Для того чтобы обеспечить прохождение голосового трафика с высоким приоритетом, домашним пользователям потребуются точки беспроводного доступа с поддержкой качества обслуживания (QoS) - это должно создать новый рынок для производителей оборудования Wi-Fi. А вот владельцы хот-спотов, скорее всего, выиграют немного: вряд ли обладатели UMA-телефонов станут специально заходить в кафе или клуб, чтобы сэкономить на звонке.Стандартный разговор по мобильному телефону продолжается недолго, и выгода не окажется большой. Правда, для путешественника, которому нужно позвонить домой в другой город или страну, возможность сделать это в зоне Wi-Fi весьма привлекательна.

Центральным компонентом сети является контроллер, который подключен к магистральной широкополосной IP-сети

Крупные операторы "последней мили" получат шанс заработать на контрактах с мобильными операторами, обеспечивая QoS для их абонентов, но конкуренция здесь вероятна не меньше, чем партнерство. Не исключено также, что поставщики услуг Wi-Fi станут дифференцировать свои услуги, предлагая VoIP отдельно от доступа в Интернет.

Коммунальный UTP

Николай Ткаченко.

Компьютеры+Программы

Каждому сетевому администратору сотни раз приходилось заниматься обжимкой кабеля UTP. Тем не менее о скрытых резервах восьмицветного провода догадываются не все.

Сегодня практически в каждом офисе используется локальная компьютерная сеть и офисная АТС. Однако помещений, грамотно оборудованных СКС, куда меньше. Происходит так потому, что без первых двух компонент (локальная сеть и мини-АТС) современный бизнес уже невозможен, а построение коммуникаций все еще принято финансировать по остаточному принципу. Сложно сказать, сколько пройдет времени, пока ситуация изменится. А тем временем самодельные сети продолжают создавать проблемы в наших офисах. Обрыв, путаница проводов, замыкания… С физическими нарушениями работы коммуникаций бороться можно только одним способом — непосредственно устраняя неполадки. Заметим также, что добросовестно уложенные системным администратором провода будут служить годами, а двадцатилетняя гарантия на СКС, которую предлагают сертифицированные фирмы, нужна далеко не всем.

Впрочем, настоящая головная боль системного администратора, построившего сеть собственноручно, совсем в другом — в невозможности легко видоизменять эту сеть. Обычно как происходит? Директор показывает новый офис и рассказывает, где будут размещены рабочие места. Затем по этой схеме разводятся кабели. Не проходит и пары месяцев как поступает новое распоряжение: оборудовать дополнительное рабочее место или пересадить работника из одной комнаты в другую (так, может, в Wireless-сетях и есть особый смысл?). Короба уже заклеены, подвесные потолки закрыты, розетки заделаны! Что делать?

…И все-таки иногда существует возможность решить задачу малыми силами. Однако прежде рассмотрим некоторые разумные приемы, которые позволяют упростить обслуживание коммуникационного хозяйства в дальнейшем.

Резерв, который практически всегда есть

Впрочем, все это предыстория. А реальная ситуация заключается в том, что в комнату приходит четыре UTP-провода, которые разводятся на четыре розетки RJ-45. Теперь вопрос: как проще всего оборудовать еще одно рабочее место? Очевидных ответа два.

Можно притащить в комнату еще один кабель. Честно говоря, ответ на "двойку". Вы, наверное, очень трудолюбивый сисадмин, но вот только на ошибках не учитесь. Коль уж решили тащить кабель, то тащите сразу парочку.

Другой выход — установка свича и соединение его по магистрали с центральным коммутатором. Это довольно распространенный вариант — поскольку самый простой для администратора. Однако тут есть два недостатка. Во-первых, гирлянды коммутаторов могут быть угрозой для безопасности и производительности. Во-вторых, возрастает неэффективное использование портов коммутатора. Например, вы купили 8-портовое устройство для подключения одного нового компьютера — и вот в работе окажутся три порта, остальные пять останутся свободными. При такой практике стоимость сетевого хозяйства значительно возрастет.

Впрочем, есть еще один практичный способ "выжать" из существующих коммуникаций дополнительные мощности. Основывается он на физических принципах работы сети 100BaseTX по кабелю пятой категории. Дальше таковой мы будем обозначать UTP, подразумевая все возможные спецификации восьмипроводной витой пары пятой категории.

Как вы знаете, существует две стандартные разводки кабеля на коннектор RJ-45 (вообще-то, их три, однако в нашей стране прижилось только две). На рисунках изображены оба способа.

Рисунок 1.

Для передачи данных по этой схеме используются только две пары — 3 и 2. Они имеют название "сигнал", "данные". Таким образом, еще две пары проводов (1 и 4) остаются незадействованными, и по данным стандартам их использование не регламентируется. С другой стороны, существуют проверенные на практике решения, которые позволяют привлечь свободные ресурсы кабеля UTP пятой категории для передачи дополнительных данных или питания.

Сеть тоже растет

Теперь, потренировавшись на телефонах, можно пойти еще дальше и использовать один сетевой кабель для организации двух 100 Мбит каналов Ethernet. Конечно, вы понимаете, что такой способ разводки нужно применять не для экономии кабеля, а в случае необходимости подключения к сети дополнительного компьютера, когда нет возможности провести дополнительную линию и не хочется устанавливать еще один коммутатор.

При этом в месте монтирования Ethernet-розетки следует извлечь две свободные пары проводов — коричневую и синюю. Имейте в виду, что по стандарту не положено расплетать проводку более чем на 12 мм. Что ж, придется проигнорировать данное правило. Извлеките минимально необходимую длину провода (это будет несколько сантиметров). Теперь проведите для себя систему замен цветовых обозначений проводов. Например, "оранжевый — коричневый" и "зеленый — синий". При этом получится некий аналог стандартной разводки UTP-кабеля.

Вот пример для стандарта T568B:

Таблица 1.

А на рисунке показано, как такая разводка выглядит.

Рисунок 3.

С другой стороны кабеля следует произвести аналогичные действия. Однако в "самопроложенных" сетях кабель зачастую не заводится на патч-панель, а обжимается на коннектор RJ-45 и подсоединяется непосредственно в коммутатор. В этом случае нужно будет потрудиться обжимным инструментом. Для надежности рекомендуется дополнить четыре рабочих провода еще четырьмя отрезками (см. рисунок).

Данный способ разводки достаточно трудоемок, зато работоспособность такого варианта проверена на практике. Можно предположить, что взаимные наводки будут мешать передаче данных и увеличится количество "битых" пакетов. Но ведь стандарт IP и не предполагает гарантированной доставки данных — и при необходимости компьютер просто отправит не достигший цели пакет еще раз.

Свято место пусто не бывает

Возвращаясь к вопросу оборудования квартиры, можно придумать еще несколько вариаций на тему "Как более эффективно использовать ресурсы кабеля UTP?". Мы, например, можем установить настенные розетки для подключения аудиосистем или видеоприемников. Таким образом, подключив выход звуковой карты или видеокарты к такой розетке, можно передать сигнал в другую комнату на телевизор или колонки. И освободить интерьер от лежащих на полу проводов.

Еще одно решение, разрабатываемое многими ведущими телекоммуникационными компаниями, заключается в передаче питания по кабелю UTP. Оно получило название Pover-over-Ethernet(PoE) и предназначено для обеспечения бесперебойным питанием различных сетевых устройств.

document.write('');

| This Web server launched on February 24, 1997 Copyright © 1997-2000 CIT, © 2001-2009 |

| Внимание! Любой из материалов, опубликованных на этом сервере, не может быть воспроизведен в какой бы то ни было форме и какими бы то ни было средствами без письменного разрешения владельцев авторских прав. |

| Специальное предложение: от надежной компании. |

Вот вам и телефон!

Возьмем, к примеру, телефонизацию. Самый обычный аналоговый телефон получает сигнал и питание по двум проводам. В коннекторе RJ-12 это два центральных контакта, к которым обычно подключен красный и зеленый провод телефонного четырехпроводного кабеля. Получается, что по кабелю UTP можно обеспечить рабочее место не только доступом к компьютерной сети, но еще и двумя телефонными линиями.

А как насчет электрической совместимости данных технологий? Для начала вспомним, что частота поля, обеспечивающего работу современной сети, составляет порядка 100 МГц, а частота сигнала аналогового телефонного сигнала — меньше 10 кГц. Таким образом, взаимные помехи данных сигналов маловероятны.

Теперь о напряжении. В отличие от городских АТС, которые могут выдавать на линию до 80 В, офисные АТС используют напряжение порядка 36 В. Это вполне приемлемо для компьютерного кабеля с двойной изоляцией. Нужно также отметить, что мы здесь не первые — все это уже многократно реализовано на практике и успешно работает.

Что дает такой способ подключения? Посмотрите, таким образом при крайней необходимости можно оборудовать помещение дополнительными телефонными линиями, там где есть компьютерная проводка. Естественно, что в случае соединения компьютеров через аплинк коммутатора, такой фокус не пройдет.

А еще такое решение можно смело предлагать для домашних сетей. Нет смысла прокладывать в квартире несколько проводов, если можно обойтись единственным UTP.

На рисунке показано, как подсоединить пару проводов от компьютерного кабеля к телефонной розетке.

Рисунок 2.

Нерабочими парами в кабеле для сети 100BaseTX являются коричневая-белокоричневая и синяя-белосиняя. Разрежьте внешнюю изоляцию провода в двух местах на расстоянии около 5 см. В одном из разрезов раскусите одну пару проводов и извлеките ее через другой разрез. Все, теперь эти провода можно подключить к телефонной розетке.

Другой конец провода тоже нужно подвести к АТС. Тут все зависит от того, как сделана разводка в центре сетевых коммуникаций. Используется ли патч-панель и на каком расстоянии находится АТС от центрального коммутатора. Но в общем все сводится к извлечению нужных проводов из общего "жмута" и выделению их в отдельную линию. Конечно, такие действия имеют смысл, если и АТС, и коммутаторы находятся относительно рядом, а не в разных концах здания.

Знайте, что для системных телефонов помимо сигнала нужно подавать еще и отдельное питание. Поэтому к ним следует подводить не одну, а две пары проводов.

Жадный платит дважды, или Сколько нужно кабелей?

Умный системный администратор, коль уж доходит дело до оборудования рабочих комнат сетевыми и телефонными розетками, наставит их с избытком. А сколько нужно запасных розеток, спросите вы? Вообще-то, больше 50% от нужного числа ставить как-то не принято. Кроме этого можно прикинуть максимально возможное количество рабочих мест в комнате — и исходить уже из этого. Например, площадь комнаты 60 м2. Одно рабочее место с учетом пространства между столами занимает 5 м2. Следовательно, в комнату удастся затолкать до двенадцати сотрудников — соответственно, и розеток должно быть столько же.

Если заранее не известно, как именно будут расположены рабочие места, можно просто затащить лишние провода в комнату и оставить их в коробах — потом по мере необходимости можно будет оборудовать сетевые точки. В любом случае постарайтесь оставить хотя бы один лишний UTP-провод. Он может очень пригодится.

Впрочем, мы говорим о компьютерной сети. К сожалению, сознательных людей, которым для работы достаточно веб-браузера и ICQ еще очень мало. И, усадив нового сотрудника за его стол, тут же можно услышать: "А телефон?!". Так что телефонную разводку тоже нужно делать с запасом. И хлопот с ней может быть не меньше.

Бывают ситуации, когда кабельную разводку в новом офисе делают строители. В целях удешевления проекта они зачастую предлагают провести телефонную сеть или "лапшей", или четырехпроводным плоским кабелем. Ваша задача — убедить шефа раскошелиться и сделать локальную компьютерную и телефонную сеть с помощью кабеля UTP.

VDSL2 - "удлинитель оптики"

Сергей Прокопенко

, #07/2005

Технический комитет Международного союза электросвязи (МСЭ-Т) опубликовал новый стандарт VDSL2, который позволит производителям выпускать совместимое DSL-оборудование, обеспечивающее передачу данных по телефонному кабелю со скоростью до 100 Мбит/с в обоих направлениях на расстояниях до 350 м.

Новый стандарт получил неофициальное название "удлинитель оптики", поскольку предполагается, что соответствующее оборудование будет использоваться для обеспечения передачи данных внутри жилых домов и офисных зданий. Концентрирующее оборудование (DSLAM) будет подключаться к узлам доступа в транспортные сети по оптике. Представители МСЭ-Т считают, что новый стандарт наилучшим образом обеспечит предоставление населению услуг Triple Play. Интерес к этой технологии сегодня большой, в том числе в России, где ряд провайдеров начали коммерческое внедрение данного комплекса услуг, включающих HDTV, видео по требованию, видео-конференц-связь, высокоскоростной доступ в Интернет и различные голосовые сервисы, включая VoIP.

Стандарт обеспечивает также обратную совместимость с оборудованием ADSL2/2+, что позволяет устройствам VDSL2 на дальностях свыше 350 м работать со скоростью порядка 12 Мбит/с. Напомним, прежний стандарт, VDSL, на таких расстояниях обеспечивал быстродействие 70 Мбит/с в прямом канале (к абоненту) и 30 Мбит/с в обратном (задействованный спектр частот - 12 МГц).

Принятые спецификации VDSL2 (рекомендация МСЭ-Т носит название ITU-T G.993.2) основаны на технологии DMT (Discrete Multi-tone Modulation - дискретная мультитоновая модуляция), которая интегрирует в себе преимущества ADSL2+, чтобы увеличить скорость стандартного VDSL с асинхронных 70/30 Мбит/с до 100 Мбит/с в обе стороны. Эта максимальная скорость поддерживается на расстоянии до 3,5 км за счет того, что полоса пропускания увеличена с 12 МГц до 30 МГц. На больших расстояниях, впрочем, может понадобиться прокладка к пользователю нескольких кабелей.

VDSL2 более эффективно использует полосу пропускания

Основные положения метода модуляции DMT были сформулированы и запатентованы еще в начале 1990-х годов специалистами фирмы Amati Communications (приобретенной в 1998 году компанией Texas Instruments). С 1993 года технология стандартизирована Американским национальным институтом стандартизации (ANSI) в качестве метода линейного кодирования для систем передачи данных. Метод основывается на принципе разделения диапазона частот, в котором осуществляется передача данных (от 35 кГц до 1,4 МГц), на 256 поддиапазонов шириной в 4 кГц. В каждой такой полосе используется квадратурная амплитудная модуляция (Quadrature Amplitude Modulation - QAM), в которой на одну посылку (бод) приходится 3 бит информации. Достоинство DMT в том, что возможно независимое изменение числа бит, передаваемых за одно изменение сигнала, для каждого из поддиапазонов. Имеет смысл использовать менее емкие посылки, так как их можно принимать с большей надежностью. Да и потеря при этом не столь критична, поскольку теряется меньше бит. Подробно этот метод модуляции описан в стандартах ITU G.992.1 (G.dmt) и ANSI T1.413 Issue 2. Там же определены требования к характеристикам и способу действия соответствующих модемов. Кроме того существует отдельный стандарт, регламентирующий процедуру установления соединения (handshake) - ITU G.994.1 (G.hs). В нем определяется процесс выбора общего режима работы сторон, от которого зависит скорость.

Сравнение производительности DSL-технологий

Пример реализации VDSL2-приложения

Практически сразу несколько производителей микросхем представили чипы, поддерживающие новую технологию. Одной из первых соответствующую линейку продуктов выпустила компания Infineon Technologies AG, нынешний лидер рынка DSL-микросхем. Кстати, по поводу лидерства компании Infineon следует сделать небольшую оговорку. По данным аналитической фирмы In-Stat/MDR, доля германской компании снизилась до 70% и менее (данные 2004 года) и, по прогнозам, будет сокращаться дальше. Дело в том, что рынок DSL-микросхем стал более конкурентным.

В частности, сегодня что называется на пятки Infineon наступают сразу несколько производителей, наиболее сильны позиции у американской фирмы Ikanos Communications и израильского вендора Metalink.

Относительно анонсированной Infineon системной логики VDSL2, семейство чипсетов VINAX задействует весь определенный стандартом G.993.2 спектр частот. Обратная совместимость со стандартом ADSL2+ позволяет с помощью DSLAM, построенных на элементной базе VINAX, предоставлять услуги абонентам, использующим модемы как стандарта VDSL2, так и ADSL2+. Первый чипсет (PEF88102/88601) двухканальный, с двумя конфигурируемыми ядрами, позволяет организовать два потока VDSL2 от провайдера по одной линии. Второй (PEB83000) - одноканальный, предназначенный для использования в клиентском оборудовании. PEF88102/88601 поддерживает 4096 тонов; программируемое пространство работы примерно 4 или 8 кГц; мощность сигнала до 20 дБм; обработка сигнала - гашение эха; агрегация двух портов; AAL5 interworking. PEB83000 имеет все характеристики старшей модели по сигналу, поддерживает интерфейсы Ethernet MII, ATM UTOPIA-L2, MDIO, POSPHY, Parallel host, FLASH, JTAG. Сегодня оба чипсета доступны в виде инженерных образцов, массовые поставки запланированы на III квартал этого года.

О массовом производстве линейки VDSL/VDSL2-чипсетов объявила также компания Conexant Systems. В чипсетах Accelity применяется стандартная технология DMT. По информации Conexant, благодаря тому, что ее решения созданы на платформе ISOS (Integrated Software on Silicon), производители коммуникационного оборудования смогут создавать недорогие системы передачи. Так, чипсеты для операторского оборудования предлагаются по $15, а клиентские - по $17 за порт (в партиях по 100 тыс. портов).

Что касается готового оборудования на основе новой технологии DSL, оно, как правило, выходит на рынок позже чипсетов. На сегодня, по крайней мере, компания Alcatel анонсировала продукт с поддержкой VDSL2, что уже неплохо. Новая платформа французского производителя, 7302 Intelligent Services Access Manager (ISAM), - это мультиплексор IP DSLAM с неблокирующей архитектурой и поддерживающий услуги Triple Play в сетях агрегации IP и Ethernet.

Кстати, еще до объявления этой платформы Alcatel считался сильным игроком на рынке устройств IP DSLAM для высокоскоростных интернет-услуг. Новая платформа, скорее всего, укрепит позиции Alcatel в данной отрасли. Платформа поддерживает все существующие типы широкополосных технологий (READSL2, ADSL2plus, VDSL2, PON, voice-DSL combo). Первая поставка платформы 7302 ISAM запланирована на лето и предназначена для центрального офиса и отделений компании Swisscom. Еще одним заказчиком новой платформы стал китайский оператор связи China Telecom. Разумеется, о стремительном коммерческом внедрении речи пока не идет - известно, что эксплуатация VDSL2-оборудования Alcatel в пилотном режиме, к примеру, в компании Swisscom начнется в ноябре.

Мультиплексор IP DSLAM производства Alcatel, поддерживающий стандарт VDSL2

С точки зрения оператора, VDSL2 имеет два главных преимущества. Во-первых, совместимость с существующим ADSL-оборудованием позволит операторам постепенно и безболезненно мигрировать на новую технологию. Во-вторых, VDSL2-оборудование может работать как в сетях ATM, так и IP - такая возможность заложена, например, в новую платформу Alcatel.

В целом, как говорят специалисты, линии VDSL2 стоит рассматривать не как альтернативу для оптоволоконных каналов, а как дополнение к ним. Естественно, оптическая среда на порядок перспективнее для передачи сигнала, чем медь, однако организация последней мили на базе VDSL2-оборудования - более выгодный вариант с точки зрения экономии средств (достаточно сравнить хотя бы порядок цен на конечное оборудование).

Российский рынок имеет свою специфику, проявляется она и в отношении использования DSL-технологий. Конечно, теоретически возможности нового решения выглядят заманчиво, но ключевое значение здесь имеет историческое наследие.

Очевидно, что еще долгое время на нашем рынке будет господствовать технология ADSL. Абсолютное большинство российских операторов еще несколько лет вряд ли станут предоставлять доступные для массового пользователя услуги широкополосного доступа свыше 4 Мбит/с.

Такие низкие скорости не требуют перехода на ADSL2+, тем более на VDSL. Тем не менее постепенно все большее количество DSL-мультиплексоров (DSLAM) в российских сетях доступа будет поддерживать ADSL2+ по одной простой причине - установленная база DSLAM чрезвычайно мала, а все новые DSLAM, поступающие на рынок (за редким исключением), изначально поддерживают более скоростную технологию ADSL2+. Это легко проследить на примере ADSL-сети компании МГТС. После "перевооружения" ее на новые DSLAM производства Nokia и Huawei все DSL-концентраторы в сети московского оператора будут поддерживать технологию ADSL2+, однако реальное количество портов ADSL2+ в ближайшие два-три года вряд ли превысит одну четверть.

Технология VDSL будет востребована меньше: ее внедрение имеет перспективу лишь внутри зданий - в первую очередь в гостиницах и деловых центрах, где не всегда возможна прокладка дополнительной Ethernet-сети.

В целом же динамика рынка DSL-оборудования в мире хорошая. На это указывают результаты исследования рынка операторского DSL-оборудования за I квартал 2005 года, проведенного компанией Infonetics Research. В нем рассматриваются две группы оборудования: DSLAM и выносы абонентской емкости. Первые принесли производителям 61% выручки, вторые - 39%. В I квартале этого года на рынке операторского DSL-оборудования наблюдалось некоторое затишье. Если в IV квартале 2004 года количество отгруженных устройств (в расчете на DSL-порты) увеличилось на 9%, а рост доходов производителей составил 14%, то квартал спустя показатели составили 2% (всего поставлено 16,6 млн DSL-портов) и -2%, то есть доходы производителей уменьшились (до $1,4 млрд). Исследователи отмечают, что вплоть до 2008 года объемы поставок DSLAM в абсолютном выражении будут расти, а вот доходы от их продажи стабилизируются уже в этом году. Число подписчиков на услуги DSL-доступа во всем мире в течение 2004 года выросло на 70% - до 98,6 млн. По прогнозам, в 2008 году будет эксплуатироваться около 195 млн DSL-линий, то есть в два раза больше, чем в конце прошлого года.Любопытно, что 37% дохода за отчетный период было получено от продаж в регионе EMEA, еще 29% принесли страны Азиатско-Тихоокеанского региона. Всего в эти два региона были поставлены DSLAM общим числом почти 13 млн DSL-портов - это 75% от мирового объема. В соревновании поставщиков первые три места занимают компании Alcatel, Huawei и Siemens (как по количеству портов, так и по доходам), причем первые две удерживают свои позиции уже на протяжении года.

Кроме этого, аналитики отмечают тенденцию перехода производителей DSLAM с технологии ATM на IP. Так, количество произведенных ATM DSLAM за квартал не увеличилось, а выручка от их продаж упала на 7%. В то же время в секторе IP DSLAM наблюдался 20%-ный рост в денежном выражении и 15%-ный в пересчете на порты.

Кабельные решения

Приложение передачи данных 10GBASE T представляет собой сетевую технологию, физический уровень которой строится на основе кабельных трактов на витой паре. Эти тракты могут быть следующими: 55 метровый канал класса E в соответствии с ISO/IEC 11801 2002 или канал шестой категории по стандарту ТIA на неэкранированной витой паре; 55–100 метровый канал класса E на экранированной витой паре; 100 метровый канал улучшенного класса E или канал расширенной шестой категории на неэкранированной витой паре; 100 метровый канал класса F (экранированный кабель с индивидуальным экраном для каждой пары).

Вопрос о стандартизации укороченных трактов и другие моменты, связанные с реализацией 10GBaseT по уже установленной в соответствии с текущими требованиями проводке, пока еще подлежат обсуждению. В качестве одного из вариантов предлагается снижение рабочей частоты потока до такого уровня, чтобы она оказалась в пределах граничной частоты для кабельных решений класса E.

Рис. 5

Существует множество вариантов предложений по реализации кабеля и соединительного оборудования расширенной шестой категории.

Производители поднимают граничную частоту кабельных решений и реализуют разные технические уловки, чтобы их продукция поддерживала 10GBaseT. Причем нельзя сказать, что в этом направлении необходим какой-то прорыв. Достаточно вспомнить категорию 5+середины девяностых: это вовсе не категория 5Е, а скорее, прототип шестой категории (к тому же окончательные спецификации последних разрабатывались для меньших граничных частот).

Остается только стандартизировать наиболее эффективные предложения производителей. Причем снова актуализируется вопрос о модульном интерфейсе, который смог бы нормально функционировать в более жестких условиях.

Межплатформенные наводки и способы их ограничения

Кабели, как правило, собираются в пучки, которые расходятся от коммутационных пунктов. При отсутствии экрана происходит взаимное влияние пар из разных кабелей, расположенных вблизи друг от друга. Эти межкабельные наводки получили название Alien Crosstalk, что означает "переходные помехи от других кабелей" (буквально "перекрестные наводкиот других кабелей").

Проблема усугубляется тем, что в основном производители выдерживают шаг свивки пар неизменным.

В случае межпарных наводок добиться максимального уровня переходного затухания удается за счет различия шага свивки в каждой паре. Подобный прием можно использовать для того, чтобы существенно снизить межкабельные наводки. Он состоит в варьировании шага свивки отдельной пары. Кроме того, могут варьироваться толщина оболочки кабеля и взаимное размещение пар в кабеле.

Таким образом предполагается решать данную проблему для вновь произведенных кабелей. Пока остается открытым вопрос о том, что можно сделать для уже установленной кабельной проводки.

На десяти гигабитах

Новый стандарт предполагает применение тех же механизмов кодирования, что и Gigabit Ethernet. При этом должна обеспечиваться величина ошибки передачи бита около 10–12, что декларировалось в начале работы исследовательской группы. В частности, разработчики стандарта 10GBaseT предложили использовать десятиуровневое кодирование PAM, в котором восемь уровней используются для передачи сигнала, а два – обеспечивают коррекцию ошибок.

Рис. 4

Основу функционирования оборудования в 10GBASE T составляет та же полнодуплексная передача по всем четырем парам. Соответственно, десятигигабитный поток расщепляется на четыре потока по 2, 5 Гбит/с. Для передачи одного символа используются три бита. В итоге получается скорость передачи 833, 33 Мбод/с.

Негативные воздействия на сигнал – в основном те же, что и для Gigabit Ethernet:затухание в тракте, межпарные наводки на ближнем и дальнем конце, отражения и вариации задержек в силу разной скорости распространения в парах. Помимо упомянутых приемов, выдвигается обязательное требование компенсации межпарных наводок на дальнем конце на уровне 20 дБ. Такая компенсация реализуется и в некоторых гигабитных трансиверах, но для 1000BaseT она не является обязательной.

Относительно новым является вопрос о паразитном влиянии соседних кабелей. Оговорка об относительности является вполне обоснованной, поскольку эта проблема поднималась и в контексте Gigabit Ethernet, но кабельные решения оказались устойчивыми к такого рода воздействиям, равно как и к другим электромагнитным воздействиям, что требует реализации защищенных кабельных каналов или же использования предпочтительно экранированных систем.

Оглядываясь назад

Для того чтобы лучше уяснить технические особенности реализации 10 Gigabit Ethernet на витой паре, необходимо сделать небольшой экскурс в историю развития этой сетевой технологии, начиная с 10BaseT.

Рассчитанная на работу по двум парам третьей категории технология 10BaseT отличалась простотой и неприхотливостью. Это позволило ей стать лидером среди технологий, применяющихся в секторе локальных сетей. Причем данная технология продолжает широко использоваться и поныне как довольно эффективное средство для подключений сетевых устройств на рабочих местах. Первые подвижки в направлении стомегабитных решений касались категории 3:это была использующая все четыре пары технология 100BaseT4. Следующий прорыв в завоевании рынка сделала двухпарная технология 100BaseTX, рассчитанная на работу с кабельным оборудованием пятой категории. Она также оказалась более чем успешной, и на сегодняшний день сетевые интерфейсные карты на 10/100 Мбит/с являются стандартным выбором в комплектации тех же офисных компьютеров.

Гигабитный Ethernet на витой паре изначально позиционировался как технология для использования инсталлированной базы категории 5. Но вместо этого пришлось осуществить радикальную ревизию кабельных стандартов и ввести контроль дополнительных параметров. Поэтому произошло отклонение от сроков окончательной стандартизации, длившееся немногим более года. Это время потребовалось на уточнение особенностей обработки сигнала, а также разработки спецификаций для параметров эквивалентного переходного затухания на дальнем конце и величины возвратных потерь.

Результатом развития предыдущих реализаций Ethernet на витой паре стало увеличение пропускной способности в сто раз (с 10 Мбит/с до 1 Гбит/с), и произошло это в течение десяти лет. Таким образом, наращивание скорости передачи в разных реализациях технологии Ethernet согласуется с одной из формулировок закона Мура. В соответствии с этой формулировкой производительность систем удваивается каждые восемнадцать месяцев.

Если же принять во внимание работу кабельных систем, то оказалось, что для реализации такого роста производительности приложений вполне достаточно семикратного расширения частотного диапазона, используемого реализациями на витой паре (с 16 МГц до 125 МГц). Достичь этого удалось благодаря применению специальной обработки сигнала, а также одновременной передаче по всем парам и сложным системам кодирования.

Седьмая категория: что предшествовало появлению приложения

История появления и стандартизации кабельного оборудования седьмой категории заслуживает особого внимания.

Уже с момента стандартизации пятой категории в 1995 году встал вопрос о разработке спецификаций для более производительных кабелей и соединительного оборудования. Официальное признание подобных кабельных систем произошло на 26 м совещании рабочей группы ISO/IEC JTC1 SC25 WG3, проходившем с 15 по 17 сентября 1997 года. Там были определены два новых на тот момент класса кабельных решений и соответствующие категории для компонентов: шестая категория и, следовательно, класс E с граничной частотой 200 МГц, а также седьмая категория и класс F с граничной частотой 600 МГц. Спецификации последней разрабатывались на основе немецкого национального стандарта DIN 44312 X.

Проблема модульного разъема седьмой категории оказалась весьма серьезной. Рассматривались восемь разработок разных компаний, представляющие принципиально новые конструктивные решения.

Ответственный за модульные интерфейсы комитет IEC SC 48B принял стандарты разъемов седьмой категории IEC 60603 7 7 и IEC 61076 3 104 только для двух предложений, выдвинутых соответственно компаниями Alcatel (сейчас продвижением этих разъемов занимается компания Nexans, а до середины 2000 года – подразделение Alcatel Cable and Components) и Siemon.

Особенностью разъема Nexans является обратная совместимость с RJ 45. Вилки этого разъема (GP 45) оснащены механизмом переключения типов коммутации под гнездо Nexans GG 45 (седьмая категория, задействуются 4 пары контактов по углам, разделенные экранами)или же под RJ 45.

Разъемы IEC 61076 3 104, то есть Siemon Tera, создавались как уникальное конструктивное решение, не предполагающее поддержку RJ 45. Контактные группы в этих разъемах размещаются по двухрядной схеме с разделением пар экраном. Вилки разъема Tera выпускаются в четырех , двух и однопарном исполнении, что позволяет организовывать в кабеленезависимую работу до четырех приложений.

document.write('');

|

<

<

| This Web server launched on February 24, 1997 Copyright © 1997-2000 CIT, © 2001-2009 |

| Внимание! Любой из материалов, опубликованных на этом сервере, не может быть воспроизведен в какой бы то ни было форме и какими бы то ни было средствами без письменного разрешения владельцев авторских прав. |

|

Предлагаем: в Москве. |

Технически предпосылки

Помимо рыночных возможностей и позиционирования приложения 10GBASE T по передаче данных, исследовательская группа определила основные технические ориентиры, которым должна соответствовать разработка новой спецификации Ethernet. Прежде всего, это преемственность решений нафизическом уровне, включая поддержку формата кадра Ethernet и сохранение величин минимальной и максимальной длины кадра согласно требованиям действующих стандартов группы 802.3, а также автоматический выбор (автосогласование) портом сетевого устройства скорости передачи из ряда от 10 Мбит/с до 10 Гбит/с, в зависимости от того, какая разновидность сетевой технологии используется там, где регистрируется данный порт.

Кроме того, функционирование 10 Gigabit Ethernet на витой паре должно осуществляться только в полнодуплексном режиме.

Основой для построения физического уровня определены электрические кабельные решения, соответствующие требованиям последних редакций стандартов ISO/IEC и TIA. Это системы на базе четырехпарного кабеля с волновым сопротивлением 100 Ом, в которых используется принцип "иерархической звезды" и модель построения горизонтальных кабельных трактов с четырьмя коннекторами (коммутационная панель для подключения активного оборудования, коммутационная панель горизонтальной подсистемы, точка консолидации в линии и телекоммуникационная розетка на рабочем месте).

Рис. 2

Единственное "но", причем весьма существенное с точки зрения стандартов, – это сокращение длины кабельных трактов. Так, одной из задач исследовательской группы IEEE 802. 3an была оценка возможности передачи десятигигабитного трафика по кабельным трактам на меди длиной до 100 м в случае использования компонентов седьмой категории или 55–100 м для компонентов шестой категории. Возможное сокращение длины до 55 м мотивируется тем, что при стандартной длине канала класса E не может гарантироваться передача с требуемой скоростью, поскольку рабочие частоты превышают граничную частоту для данного кабельного оборудования. Выбор длины был сделан на основании оценок количества кабельных трактов разной длины. Согласно данным IEEE, до 70%кабельных трактов не превышают 55 м.

В этом году в IEEE принято окончательное решение о стандартизации 10 Gigabit Ethernet, к которой приступила рабочая группа IEEE 802.3an. Первая черновая редакция стандарта должна появиться в конце текущего года, а его окончательное утверждение запланировано на июль 2006 года. Причем существенным моментом, характеризующим разработку стандарта, должно стать сотрудничество рабочей группы с ISO/IEC JTC 1/SC 25 и TIA на предмет уточнения длины и других характеристик кабельных трактов, а также разработки спецификаций для улучшенного кабельного оборудования класса E.

Техника передачи по меди

Итак, подходы к организации передачи меняются с течением времени. В ранних реализациях Ethernet на витой паре достаточно было контролировать величину вносимого затухания на кабельном тракте, а также уровень переходного затухания на ближнем конце (Near End Crosstalk, NEXT).

Соотношение этих величин фактически являлось соотношением "сигнал-шум". Данный параметр получил название "соотношение затухания и перекрестных помех на ближнем конце" (Attenuation To Crosstalk Ratio, ACR). Оно определяется как разность величин затухания и перекрестных помех на ближнем конце, выраженных в дБ, то есть измеренных по логарифмической шкале.

В ходе разработки стандарта для гигабитного Ethernet на меди эти характеристики кабельного оборудования дополнились показателями переходного затухания на дальнем конце, а также оценкой суммарного влияния на каждую из пар, оказываемого остальными тремя парами. Ведь необходимо было организовать одновременную передачу по каждой из пар, которая к тому же ведется в обоих направлениях. Также рассматривались механизмы эхокомпенсации, благодаря которым обеспечивается качественная передача гигабитного трафика по кабельному оборудованию класса D. Как уже отмечалось, сигнал от передатчика и сигнал, движущийся к приемнику, присутствуют в тракте одновременно. Естественно, что часть передаваемого сигнала поступает на приемники на ближнем конце в виде отражений. Поскольку приемник постоянно отслеживает последовательности, передаваемые передатчиком на ближнем конце, он попросту вычитает их из принятого сигнала. Этот подход получил название "фильтрации на основе выбора из конечной совокупности принимаемого сигнала" (Finite Impulse Response, FIR).

Еще один неприятный момент заключается в перекрытии импульсов друг другом из за неравномерности распространения сигнала в разных парах. Как следствие, искажается форма последовательности, в результате чего приемник будет фиксировать импульс в той части последовательности, где его не должно быть. Для решения этой проблемы используются высокопроизводительные эквалайзеры, способные довольно точно восстанавливать изначальную форму сигнала.

Витая пара: десять гигабит под прицелом

Олег Василик,

За десять лет существования в реализациях Ethernet на витой паре удалось обеспечить стократное увеличение производительности. Казалось бы, витая пара уже не располагает возможностями для роста, но сегодня ведутся работы по стандартизации решений, которые позволят покорить десятигигабитный рубеж.

Не надо быть истинным знатоком автоспорта, чтобы понять, что максимум скорости от гоночного болида можно получить только на специальной трассе. В принципе, подобные автомобили могут ездить и по обычным дорогам. К тому же один из них совсем недавно покорил вершину Ай-Петри. Но выходить на штатные режимы, а уж тем более демонстрировать все свои способности в гонке современные болиды могут на специально подготовленной трассе, и то если на ней нет мусора, деталей конструкции поврежденных машин или пролитого масла. Причем такая трасса может проходитьпо городу.

В какой-то степени задачу, подобную организации трассы "Формулы-1" в городской черте, решает сейчас рабочая группа IEEE 802.3an, занимающаяся реализацией чемпионского в секторе локальных сетей приложения, десятигигабитного Ethernet, на столь привычных всем медных линиях. Вопрос только в том, какими должны быть эти линии и каковы особенности десятигигабитной передачи по ним.

Vitpara

Время разбрасывать камни

Работы над стандартом 10 Gigabit Ethernet на витой паре ведутся с ноября 2002 года. Тогда комитетом IEEE 802.3 была сформирована исследовательская группа, задача которой состояла в определении возможностей для передачи десятигигабитного трафика с использованием технологии Ethernet по витой паре с длиной линии до ста метров. Это приложение получило обозначение 10GBaseT – широкополосная передача данных со скоростью 10 Гбит/с по витой паре (T – twisted pair).

Потребность в подобном решении изначально мотивировалась высокой стоимостью оптических вариантов 10 Gigabit Ethernet. Такой исходный посыл является далеко не бесспорным, ведь для достижения столь высокой скорости передачи по витой паре требуются изощренные алгоритмы обработки сигнала, которые должны быть куда более сложными, чем у гигабитного предшественника. Впрочем, подобный момент прекрасно отображает предкризисную ситуацию в телекоммуникациях, когда всем предлагалось взять как можно больше пропускной способности, ведь неизвестно, какой производительности информационных систем потребует день грядущий.

Этот день настал, и большинство подобных призывов, за которыми фактически ничего не стояло, оказалось мыльными пузырями.

В последнее время в некоторых публикациях (десятигигабитная реализация Ethernet на витой паре пользуется широкой популярностью в средствах масс-медиа, в чем легко можно убедиться, если задать на поисковом сервере запрос 10GBaseT) откровенно пропагандируется кабельное оборудование улучшенной шестой и седьмой категории. Мол, медь дорожает, и нужно поспешить с инвестициями в кабельную систему на уровне самых современных требований. Возможно, это вынудило рабочую группу определить для себя, что основным ориентиром в исследованиях является поддержка уже установленных кабельных систем, то есть что она придерживается нынешних тенденций, касающихся продвижения телекоммуникационного оборудования.

Итак, суммарное количество установленных портов неэкранированных кабельных систем превышает 800 млн., довольно значительную долю которых уже составляют решения класса E.

В этом случае, даже если число проектов, использующих 10GBaseT, после принятия стандарта будет соответствовать уровню реализации Gigabit Ethernet по меди, можно получить приличные объемы поставок оборудования. Еще одной сферой применения является реализация кластерных подключений в центрах данных. Причем в презентации IEEE 802 10GBaseT Tutorial, представленной в ноябре 2003 года на встрече IEEE в Альбукерке, данное применение приводится под номером один. Благодаря использованию десятигигабитного Ethernet на меди предполагается повышение плотности размещения компьютерного оборудования (поскольку нет необходимости устанавливать медиа-конверторы), достижение наибольшей эффективности в агрегировании трафика, которая, в частности, будет выше, чем в случае 1000BaseT. В качестве дополнительного преимущества для такого применения был представлен тот факт, что многие центры данных находятся в стадии планирования или начальной стадии развертывания. Следовательно, для них не должно возникать проблем в плане соответствия используемых технологий существующим кабельным решениям.

Зеленый свет "семерке"

Седьмая категория является единственной на данный момент стандартизированной средой передачи, которая без каких либо оговорок способна обеспечивать поддержку 10GBaseT в трактах длиной до 100 м. Кроме того, в случае использования седьмой категории существенно меняется картина влияния шумов, поскольку основным для данного типа оборудования является тепловой шум.

Достигается это благодаря особенностям конструкции кабеля и модульных разъемов. Пары составляются из жил диметром не менее 0,58 мм. Каждая пара заключается в индивидуальный экран из фольги. Экранирование каждой пары на 360° обеспечивается и в модульном разъеме. Соответственно, для такого кабельного оборудования являются менее ощутимыми наводки, в том числе и межкабельные.

Вполне возможно, что интенсивное обсуждение проблематики десятигигабитного Ethernet на меди в значительной мере инициируется производителями кабеля и коммутационного оборудования седьмой категории. И это понятно: появляется приложение, которое открывает вполне определенные перспективы именно для этой продукции, ведь до сих пор в сознании пользователей и инсталляторов она находилась где-то на периферии. Все знают о наличии подобных систем, но мало кто решается на их установку (доля класса F среди инсталлированных решений оценивается на уровне 0,4%), поскольку кабельное оборудование седьмой категории отличалось только по стоимости, не давая при этом ощутимых преимуществ в реализации приложений.

Наконец, через почти десять лет после появления этой категории у маркетологов и технических специалистов появится возможность оправдать средства, потраченные на ее продвижение и стандартизацию.

Говоря о перспективе 10GBaseT, необходимо отметить, что в техническом плане любая задача является интересной, и наработки, полученные в ходе ее решения, в случае неблагоприятной рыночной "судьбы" могут использоваться в других направлениях, например, в системах доступа. Если же данная технология будет пользоваться ощутимым спросом, то это может повлечь за собой постановку новых технических задач, таких как уточнение стандартов на кабельные системы.

APPN

Некоторые сетевые протоколы, прежде всего APPN (Advanced Peer-to-Peer Networking) и SNA, предусматривают поле класса услуг в каждом пакете. Вообще, IP имеет редко используемое поле типа сервиса (Type of Service, TOS), и в принципе оно может применяться, чтобы задать приоритет того или иного типа трафика.

Рассмотрим процесс осуществления речевого диалога между абонентами IP-телефонии. Имеем три стадии:

соединение пользователей;

обмен информацией;

разъединение абонентов.

В первой и третье фазе происходит обмен только служебными данными, во второй - как служебными, так и непосредственно голосовыми. Транспорт (в нашем случае - сеть Интернет), несмотря на некоторую анархию, вызванную огромным количеством разнообразных технологий и оборудования, можно описать следующими категориями:

действительной пропускной способностью, определяемой наиболее «узким местом» в виртуальном канале в данный момент времени; трафиком, также являющимся функцией времени; задержкой пакетов, что определяется трафиком, числом активного сетевого оборудования (маршрутизаторов), реальными физическими свойствами каналов передачи информации, образующими в данный момент времени виртуальный канал, задержками на обработку сигналов, возникающими в механизмах компрессии-декомпрессии и других устройствах шлюзов - все это также обеспечивает зависимость задержки от времени; потерей пакетов, обусловленной наличием «узких мест», очередями; перестановкой пакетов, пришедших разными путями.

HiPath 3000 представляет собой защищенную коммуникационную систему для малых и средних предприятий, способную поддерживать до 250 пользователей IP и TDM в любом сочетании

Безопасно ли?

Дотошные американские ученые из Национального института стандартов и технологий провели исследование потенциальных уязвимостей VoIP. Как выяснилось, обеспечение достаточного уровня безопасности представляет собой нетривиальную задачу, что, естественно, не лучшим образом сказывается на сложности и стоимости всего комплекса мероприятий. Несмотря на это, около 52% американских компаний уже развернули соответствующие комплексы для использования VoIP, 46% собираются внедрить этот метод связи в ближайшее время, и лишь 2% заявили о своем нежелании связываться с интернет-телефонией. Особый энтузиазм по поводу использования голосовой связи при помощи Интернета проявляют американские военные, планируя применять подобные технологии в боевых действиях, но упомянутый отчет исследователей предупреждает о большом риске несанкционированного доступа к средствам связи - и на аппаратном, и на программном уровне.

Хотя сегодня и наблюдается огромный рост популярности VoIP, две трети пользователей этой технологии сомневаются, что голосовая связь посредством Интернета способна полностью вытеснить классическую телефонию. Интересно следующее: подобные сомнения связаны отнюдь не с безопасностью (о которой вообще задумывается лишь 25% абонентов), а с качеством передачи голоса.

Как любая новинка, еще не получившая должной популярности на мировом уровне, VoIP пока не стала объектом внимания хакеров и прочих «антисоциальных элементов», но это, несомненно, произойдет в самое ближайшее время. Это понимают и специалисты в области интернет-телефонии, сформировавшие рабочую группу VoIP Security Alliance, цель которой - оценка рисков при передаче голоса с помощью компьютерных сетей.

На основе заключений VoIP Security Alliance определим схему безопасности, применимую к технологиям интернет-телефонии. Являясь программно-аппаратным образованием, VoIP подразумевает безопасность на логическом и физическом уровнях.

Физическая безопасность

Безопасность на физическом уровне имеет гораздо более широкие рамки, поэтому определим лишь общие требования:

Платформенная безопасность - защита аппаратных элементов VoIP-структуры от внешних атак.

Транспортная безопасность - основная задача: убедиться, что трафик между элементами VoIP-сети остался цельным и не был изменен с учетом требований логической безопасности.

Безопасность периметра - упреждение несанкционированного доступа к сети, внутри которой расположены локальные элементы структуры VoIP.

Развертывание услуг VoIP должно выполняться с учетом гарантий защиты пользовательских данных от несанкционированного доступа, разрушения или опубликования. Это означает, что элементы VoIP-сети не используются для доступа к личной информации (кроме ограничений, налагаемых текущими политиками безопасности компании).

Помимо «взлома» VoIP и несанкционированного доступа эксперты называют еще одну наиболее реальную проблему - VoIP-спам. В наше время почтовый спам достиг немыслимых масштабов, и если подобное произойдет и с технологиями передачи голоса по компьютерным сетям, на VoIP можно будет поставить крест - как в связи с элементарной невозможностью эффективного использования самой технологии, так и ввиду взрывного роста паразитного трафика, способного парализовать работу VoIP.

в основном являются нестандартными. Если

В настоящее время шлюзы и клиентское программное обеспечение в основном являются нестандартными. Если оба компонента не представлены одной компанией, то, скорее всего, использование IP-телефонии для звонка другому абоненту невозможно. И тогда на помощь приходит стандарт Н.323, определяющий передачу видео и аудио по сетям с негарантированным качеством услуг, таким как Ethernet и IP. Н.323 описывает несколько элементов, в том числе аудио- и видеокодеки (кодеры/декодеры), коммуникационные протоколы и синхронизацию пакетов. Первоначально данный стандарт разрабатывался для рынка видеоконференций в качестве альтернативы сеансов по ISDN, но теперь сообщество IP-телефонии адаптировало стандарт для собственных нужд. Из-за того, что Н.323 разрабатывался как стандарт для видеоконференций, далеко не всякий шлюз и клиент IP-телефонии поддерживает его. Тем не менее ситуация постепенно меняется, так как число производителей, высказывающихся в пользу стандартов и работающих над их оптимизацией для IP-телефонии, неуклонно растет.

Интернет-телефония: выбираем безопасное решение

Евгений Патий

, #04/2005

Погоня за дешевизной - один из основных двигателей технического прогресса. Отнести это утверждение можно, пожалуй, ко всем без исключения сферам деятельности человека, а что касается информационных технологий, то наиболее яркий пример - передача голоса с помощью протокола TCP/IP, то есть Voice over IP.

У данной технологии есть несколько названий: IP-телефония, интернет-телефония и, наконец, Voice over IP (VoIP). Последнее - самое привычное на сегодняшний день, и, как следует из вольного перевода, VoIP представляет собой способ передачи голоса посредством сети Интернет.

Классическая проводная телефония всем хороша, но для ее успешной работы необходима довольно громоздкая инфраструктура. А при наличии такого универсального и гибкого транспорта, как Интернет, было бы просто удивительно, если бы интернет-телефония никогда не появилась.

Широкое распространение VoIP существенно сдерживается вопросами безопасности при обмене информации, но для того, чтобы осветить эту проблему, следует напомнить основные принципы работы технологии VoIP.

В действительности VoIP используется не только для передачи голоса, но и для таких типов информации, как факс и мультимедиа. Технология, появившаяся на свет в 1995 году, обрела значительную популярность именно благодаря универсальности и дешевизне предоставляемых услуг. Однако вначале VoIP представлялась скорее занятной новинкой, ее практическая ценность вызывала большие сомнения ввиду частой несовместимости аппаратуры и программного обеспечения от различных производителей - в результате для полноценной связи пользователь и те, с кем он желал общаться, вынуждены были использовать одни и те же средства. Кроме того, одним из серьезных препятствий, которые требовалось преодолеть, стал сам принцип организации сети Интернет - пакеты данных движутся по произвольным маршрутам, поэтому, при доставке пакетов в пункт назначения могут образоваться значительные временные «провалы» между отдельными пакетами, и при сборке пакетов на пункте приема в поток данных неизбежно появляются временные задержки.

Таким образом, качество такого способа связи оставляло желать лучшего.

Для устранения «детских болезней» специалистам понадобился год. В 1996 году группа из 40 ведущих производителей образовала форум VоIP, цель которого состояла в обеспечении взаимодействия продуктов IP-телефонии. Решение проблемы шло в нескольких направлениях: во-первых, были усовершенствованы алгоритмы голосового сжатия - введены различные защиты против выпадения фрагментов потока и потенциальных задержек. Особое внимание уделялось таким особенностям речевого потока, как паузы между словами и человеческое дыхание - за счет модернизации кодеков (программ компрессии-декомпрессии) эти составляющие удалось существенно сжать, что значительно уменьшило количество пакетов, подлежащих переправке через Интернет. На самом деле задержки в доставке пакетов полностью искоренить не удалось до сих пор. Но здесь, скорее, имеет место разумный подход к вопросу: опытным путем установлено, что человек не замечает задержек, если они не превышают четверти секунды, и в самом худшем случае разговор напоминает по качеству спутниковую связь - а это вполне приемлемо.

До недавнего времени сети с коммутацией каналов (телефонные сети) и сети с коммутацией пакетов (IP-сети) существовали практически независимо друг от друга и использовались для различных целей. Телефонные сети предназначались только для передачи голосовой информации, а IP-сети - для передачи данных. Технология IP-телефонии объединяет эти сети посредством устройства, называемого «шлюз», или gateway. Шлюз представляет собой устройство, в которое с одной стороны включаются телефонные линии, а с другой - IP-сеть.

Попытаемся уяснить механизм работы IP-телефонии. Для этого надо четко определить некоторые стандарты и протоколы, использующеся в данном виде связи и способные в силу своей природы представлять опасность в плане конфиденциальности и целостности информации.

Cisco предлагает как отдельные, так и интегрируемые в сетевую инфраструктуру VoIP защитные механизмы и средства

Логическая безопасность

Логическая безопасность устанавливает жесткие требования к программным компонентам VoIP-структуры, для того чтобы убедиться: конечный пользователь авторизован, имеет аутентификацию и корректные права доступа для использования затребованной функциональности. Кроме того, обязательным условием является строгое журналирование всех действий пользователя с учетом точного хронометража. На этапе сеанса связи логическая безопасность призвана предотвратить несанкционированное изменение информации на участке между отдельными программными компонентами, а также доступ к ней неавторизованных пользователей.

Пользовательская безопасность - гарантирует доступ авторизованных сетевых пользователей к необходимым функциональным элементам.